wordpress体系自身代码,很少涌现sql注入破绽,反倒是第三方的插件涌现太多太多的破绽,我们SINE平安发明,仅仅2019年9月份就涌现8个插件破绽,由于第三方开辟的插件,手艺都良莠不齐,对平安方面也不是太懂致使写代码过程当中没有对sql注入,以及xss跨站举行前端平安过滤,才致使发作sql注入破绽。

现在发明的wordpress破绽插件,AdRotate广告插件,NextGEN Gallery图片治理插件,Give赞扬插件,这些插件运用的网站数目较多,由于开源,免费,功能强大,运用简朴,深受浩瀚站长们的喜好,关于该网站破绽的概况我们SINE平安来细致的给人人剖析一下:看下图的代码

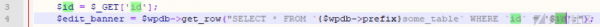

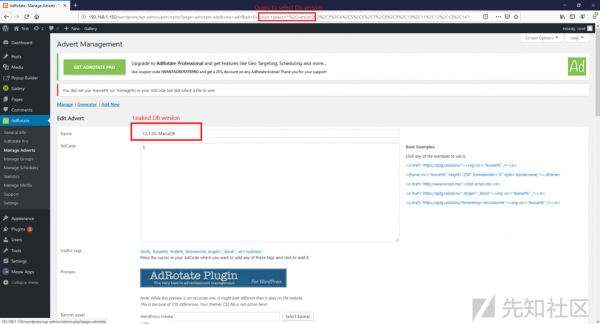

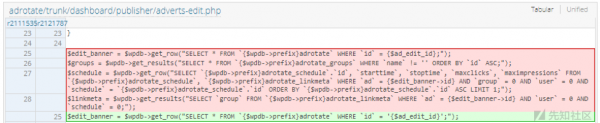

在前端举行输入的时刻,能够插进去歹意的sql注入代码,假如后端没有对前端输入进来的参数值举行平安过滤阻拦,那末就会致使sql注入破绽的发作,我们来看上面的一段代码。该代码在写的时刻,会将get中的ID,传入后数据库中举行查询,没有做任何的平安过滤致使sql注入,在wordpress最新版中以及将get、post、cookies、提交的体式格局举行了平安阻拦,对一些不法的字符与sql注入进击语句增强过滤,然则照样被绕过,致使sql注入的发作,就拿adrotate插件来讲,在dashboard目次下的publisher文件夹下的adverts-edit.php代码中第46行:

对前端来的get_ad变量只是做了简朴的html字符转换操纵,并没有实质性的对sql语句举行阻拦,致使能够实行SQL注入代码,猎取治理员账户暗码。截图以下:

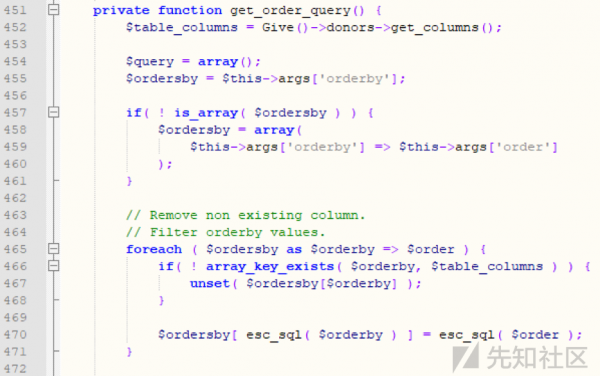

give插件,也存在破绽,破绽发生的原因是includes目次下的donors文件夹里的class-give-donors-query.php代码,在猎取定单的函数中,没有对其order by字符举行阻拦,致使sql代码能够到后端举行查询数据库,致使sql盲注。代码以下:

关于wordpress破绽修复方法,发起插件的开辟公司在对代码编写过程当中,对用户的输入,以及提交,get,post等要求举行周全的平安过滤与平安效验,实时的更新wordpress的版本以及插件版本晋级,按期对网站代码举行平安检测,搜检是不是存在网站木马后门,以及webshell文件,对插件目次能够设置平安权限布置,防备歹意改动,对wordpress的背景登录做平安考证,仅仅运用账户暗码还不可,还要运用别的一种体式格局举行考证,短信考证以及google身份考证器。